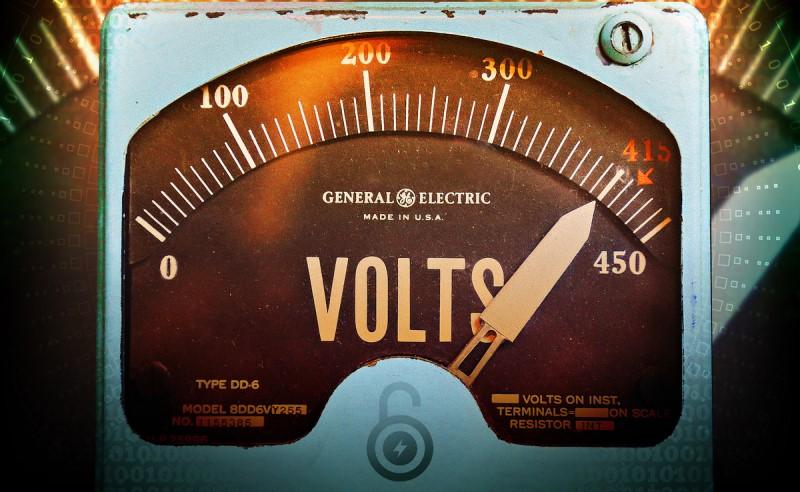

Manipuliranjem napona Intelovih procesora koji koriste Software Guard Extensions (SGX), napadači mogu iz memorije izvući osjetljive podatke, uključujući i RSA ključeve za enkripciju, koristeći Plundervolt-ovu ranjivost.

Nedokumentirana značajka u Intelovim procesorima omogućava napadačima da manipuliraju naponom Intelovih procesora kako bi kontrolirano pokrenuli računske greške. To se može koristiti za pobijanje sigurnosnih jamstava Intel SGX-ovog pouzdanog okruženja izvršenja, što je namijenjeno zaštiti kriptografske tajne i izoliranju izvršenja osjetljivog koda u memoriji.

Intel Software Guard Extensions tehnologija je prisutna u modernim Intelovim CPU-ima koji omogućuju korisnicima postavljanje takozvanih enklava u kojima CPU šifrira dio memorije i ne dozvoljava nikakvim programima osim onima koji rade u enklavi da joj pristupe.

Poput većine pouzdanih izvršnih okruženja, Intel SGX je rješenje dizajnirano za zaštitu podataka tijekom uporabe u memoriji programa, čak i ako napadači dobivaju povlašteni pristup operativnom sustavu ili hipervizoru u slučaju virtualiziranog okruženja. Posebno je korisno za zaštitu kriptografskih operacija i ključeva na javnoj infrastrukturi oblaka. Na primjer, to je jedna od glavnih komponenti koje napajaju Microsoft Azure za povjerljivo računanje.

Tim akademskih istraživača sa Sveučilišta u Birminghamu u Velikoj Britaniji, Tehnološkog univerziteta Graz u Austriji i KU Leuven u Belgiji razvio je novi napad ubrizgavanja kvarova Plundervolt koji može ugroziti tajne Intel SGX, kao i potencijalno pokrenuti pogreške u memoriji u programima koji nemaju takve pogreške u kodu.

Napadi ubrizgavanja pogrešaka nisu novost. Oni uključuju manipuliranje normalnim radnim uvjetima sustava kako bi otkrili neočekivane pogreške. U području kriptoanalize, takvi napadi korišteni su kao kanal za zaključivanje informacija o unutarnjem stanju kriptografskih sustava i za vraćanje kriptografskih ključeva manipuliranjem naponom CPU-a, unutarnjim satom i drugim uvjetima okoline. Tehnika je poznata kao diferencijalna analiza grešaka.

Plundervolt je u tom pogledu sličan, ali umjesto da koristi fizičku manipulaciju, on koristi značajku dinamičkog skaliranja napona koju već imaju Intelovi procesori i koja se može aktivirati iz softvera kroz poseban model Specific Register (MSR). Ovo nedokumentirano softversko sučelje prisutno je jer moderni procesori automatski podešavaju svoju radnu frekvenciju, a samim tim i napajanje, ovisno o radnom opterećenju kako bi ograničili potrošnju električne energije i grijanje.

Plundervolt utječe na sve procesore sa Intel Core omogućenim SGX-om počevši od Skylake generacije. Prethodne generacije Intel Core procesora također imaju podnaponsko sučelje, ali ne predstavlja prijetnju izvan SGX konteksta.

ITWORLD